พบสปายแวร์เพกาซัสสอดแนมนักกิจกรรมทางการเมือง

ย้อนกลับไปในเดือนพฤศจิกายน 2564 นักกิจกรรมทางการเมืองหลายคนในประเทศไทย ได้รับอีเมลแจ้งเตือนจากแอปเปิล (Apple) ว่าไอโฟนของพวกเขาถูกเจาะโดยการโจมตีที่สนับสนุนโดยรัฐ

จากการสืบสวนร่วมกันระหว่างไอลอว์ (iLaw), DigitalReach และ the Citizen Lab แห่ง Munk School of Global Affairs & Public Policy มหาวิทยาลัยโตรอนโต ประเทศแคนาดา โดยใช้วิธีทางนิติวิทยาศาสตร์ในการวิเคราะห์ข้อมูลและตรวจสอบอุปกรณ์ที่ถูกโจมตี

พบว่าระหว่างปี 2563-2564 มีผู้ถูกโจมตีโดยสปายแวร์เพกาซัส (Pegasus Spyware) ทั้งหมด 30 คน

ผู้ที่มีอายุน้อยที่สุดที่ถูกโจมตีคือ 18 ปี ส่วนใหญ่เป็นนักกิจกรรมทางการเมืองฝ่ายสนับสนุนประชาธิปไตยที่ชูข้อเรียกร้องเสนอให้ร่างรัฐธรรมนูญฉบับใหม่ ให้รัฐบาลลาออก และปฏิรูปสถาบันพระมหากษัตริย์

ครั้งแรกที่พบเพกาซัสติดตั้งอยู่ในอุปกรณ์สื่อสารของบุคคลเหล่านี้คือวันที่ 21 ตุลาคม 2563 และครั้งสุดท้ายที่พบคือวันที่ 19 พฤศจิกายน 2564 ในจำนวน 30 คน นี้ แบ่งออกเป็นนักกิจกรรมทางการเมือง 24 คน นักวิชาการ 3 คน และเอ็นจีโอ 3 คน แต่พวกเขาได้รับการแจ้งเตือนจากแอปเปิล (Apple) ในเดือนพฤศจิกายน 2564

รัชพงษ์ แจ่มจิรชัยกุล จากไอลอว์ระบุว่า “ผู้เสียหาย 30 คน เป็นจำนวนขั้นต่ำเท่านั้น คาดว่ามีจำนวนมากกว่านี้ ซึ่งอยู่ระหว่างการสืบสวนเพิ่มเติม”

รายชื่อนักกิจกรรมทางการเมืองที่ถูกสอดแนมโดยเพกาซัส ได้แก่ อานนท์ นำภา รุ้ง ปนัสยา สิทธิจิรวัฒนกุล จากแนวร่วมธรรมศาสตร์และการชุมนุม ไผ่ ดาวดิน หรือ จตุภัทร์ บุญภัทรรักษา โตโต้ กลุ่ม WEVO ปิยรัฐ จงเทพ รวมถึงคนอื่นๆ ที่ทำงานอยู่เบื้องหลังการก็ตกเป็นเหยื่อของเพกาซัสด้วยเช่นกัน เช่น นิราภร อ่อนขาว ผู้ที่ถูกกล่าวหาว่าเป็นแอดมินเพจแนวร่วมธรรมศาสตร์และการชุมนุม เธอถูกโจมตีจำนวน 14 ครั้ง มากกว่านักกิจกรรมคนอื่นๆ ที่เปิดหน้าต่อสาธารณะด้วยซ้ำ

สำหรับจุดประสงค์การโจมตีโดยเพกาซัส สุธาวรรณ ชั้นประเสริฐ จากไอลอว์ คาดว่าก็เพื่อหาข้อมูลว่าแหล่งทุนสนับสนุนการเคลื่อนไหวมาจากที่ใดหรือจากใคร ต้องการเข้าถึงข้อมูลส่วนบุคคลต่างๆ รวมถึงติดตามกิจกรรมทั้งทางออนไลน์และออฟไลน์ของแต่ละคน ว่ากำลังจะทำอะไร มีแผนการชุมนุมอย่างไร หรือหาว่าใครอยู่เบื้องหลังการโพสต์เพจต่างๆ ระหว่างที่นักกิจกรรมบางรายถูกควบคุมตัวอยู่ในเรือนจำ ฯลฯ

จอห์น สก็อต-เรลตัน จาก the Citizen Lab

จอห์น สก็อต-เรลตัน จาก the Citizen Lab

จอห์น สก็อต-เรลตัน จาก the Citizen Lab ให้ข้อมูลว่าสปายแวร์เพกาซัสนั้น ทางบริษัท NSO Group ขายให้กับรัฐบาลเท่านั้น บริษัทเอกชนไม่สามารถซื้อไปใช้ได้

อย่างไรก็ตาม ยังไม่สามารถบ่งชี้ได้ว่าบุคคลหรือหน่วยงานใดเป็นผู้ใช้สปายแวร์นี้

“ตัวสปายแวร์ลบร่องรอยตัวเองได้ ทำให้การตรวจหาเป็นไปได้ยากมาก การแจ้งเตือนของแอปเปิลถึงผู้เสียหายทั้ง 30 คน จึงมีความจำเป็น เพราะทำให้เราเริ่มการสืบสวนได้ และถึงแม้ว่าทางแอปเปิลปิดรอยโหว่ของระบบเพื่อป้องกันการโจมตีแล้ว แต่ผู้ปฏิบัติการ (Operator) ยังคงมีความพยายามอยู่ และการสืบสวนยังไม่จบ คาดว่าจะพบข้อมูลภาพใหญ่ที่ชัดเจนมากขึ้นในอนาคต” จอห์น ระบุ

Pegasus Spyware คืออะไร

Pegasus spyware (เพกาซัส สปายแวร์) เป็นซอฟต์แวร์ที่ออกแบบมาเพื่อสอดส่อง ล้วงข้อมูล และควบคุมอุปกรณ์อิเล็กทรอนิกส์ โดยที่เจ้าของอุปกรณ์ไม่ทราบว่าเครื่องของตนเองถูกติดตั้งซอฟต์แวร์ตัวนี้ไว้ นอกจากนี้ มันยังสามารถแอบเปิดไมโครโฟนและกล้องบนอุปกรณ์โดยที่ผู้ใช้ไม่รู้ตัวเลยเช่นกัน

เพกาซัสพัฒนาโดย NSO Group บริษัทด้านเทคโนโลยีและระบบรักษาความปลอดภัยทางไซเบอร์ สัญชาติอิสราเอล การซื้อขายสปายแวร์ตัวนี้เป็นไปในลักษณะขายให้กับรัฐบาลของประเทศต่างๆ เท่านั้น โดยต้องผ่านการเห็นชอบจากรัฐบาลอิสราเอลในฐานะที่มันเป็นอาวุธทางสงครามไซเบอร์

NSO Group ระบุว่าจุดประสงค์การใช้งานเพกาซัสก็เพื่อการต่อต้านหรือป้องกันเหตุอาชญากรรมและการก่อการร้าย ซึ่งถือว่าเป็นภัยความมั่นคงในโลกปัจจุบัน อย่างไรก็ตาม พบรายงานจำนวนหนึ่งระบุว่า รัฐบาลบางประเทศใช้งานสปายแวร์ผิดวัตถุประสงค์ เพราะแทนที่จะใช้เพกาซัสกับผู้ก่อการร้ายหรืออาชญากร แต่กลายเป็นว่าผู้ที่ตกเป็นเป้าหมายของสปายแวร์กลับเป็นนักข่าว นักสิทธิมนุษยชน และนักกิจกรรมทางการเมืองที่เป็นปฏิปักษ์ต่อรัฐบาล

Pegasus ทำงานอย่างไร

ในเดือนกันยายน 2561 ข้อมูลจาก the Citizen lab ระบุว่า เมื่อผู้ตกเป็นเป้าหมายของเพกาซัสคลิกลิ้งก์ที่ชวนเชื่อว่าไม่มีพิษภัยใดๆ มันจะลักลอบเจาะระบบรักษาความปลอดภัยของอุปกรณ์ในลักษณะ Zero-day exploited คืออาศัยช่องโหว่ของระบบที่ไม่เคยถูกค้นพบมาก่อน หรือยังไม่มีอัพเดทจากระบบเข้ามาปิดช่องโหว่นี้ เข้าไปติดตั้งสปายแวร์เพกาซัส จากนั้นเพกาซัสจะส่งกลับข้อมูลส่วนตัวต่างๆ กลับไปยังผู้ปฏิบัติการ (Operator) ไม่ว่าจะเป็นพาสเวิร์ด รายชื่อผู้ติดต่อ นัดหมายบนปฏิทิน รูปภาพและวิดีโอ ประวัติการโทร หรือข้อความต่างๆ ใน sms และ chat application ต่างๆ

นอกจากนี้ผู้ปฏิบัติการยังสามารถเข้ามาสั่งการหรือควบคุม (C&C - Command and Control) ให้อุปกรณ์เปิดกล้องและไมโครโฟนเพื่อบันทึกกิจกรรมที่เกิดขึ้นรอบๆ โทรศัพท์ ส่งกลับไปยังผู้ปฏิบัติการได้อีกด้วย

จับตา Circles เจ้าของเดียวกับ Pegasus หรือไม่

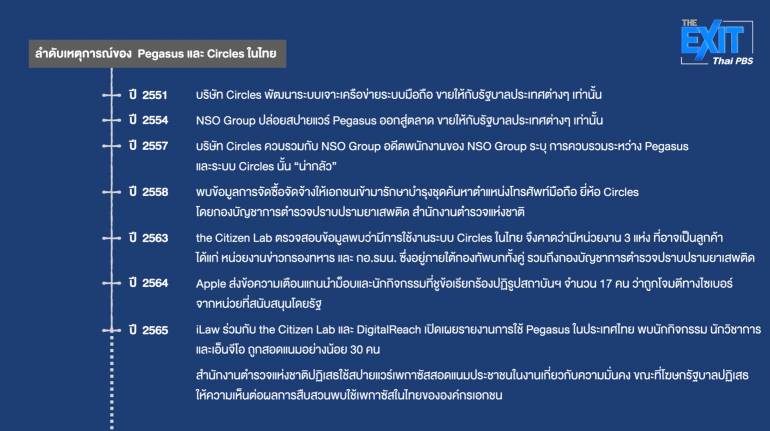

ต่อมาในเดือนธันวาคม 2563 ทาง The Citizen Lab ยังออกรายงานการเจาะระบบเครือข่ายโทรศัพท์มือถือผ่านช่องโหว่ของโปรโตคอล SS7 (Signaling System 7) เพื่อเปิดทางให้ผู้เจาะระบบดักฟังโทรศัพท์และข้อความ SMS ของเป้าหมายได้ ระบบนี้พัฒนาโดยบริษัท Circles ซึ่งก่อตั้งขึ้นเมื่อปี 2551 ณ สาธารณรัฐไซปรัส โดยทาง Circles เคยอ้างว่าการซื้อขายระบบเจาะเครือข่ายโทรศัพท์มือถือผ่านช่องโหว่ SS7 นั้น เป็นไปในลักษณะขายให้กับตัวแทนรัฐและประเทศต่างๆ เท่านั้น ไม่ได้เปิดขายให้เอกชนทั่วไป

ภาพโลโก้บริษัท Circles / ที่มาภาพ : https://citizenlab.ca/

ภาพโลโก้บริษัท Circles / ที่มาภาพ : https://citizenlab.ca/

การทำงานของระบบบริษัท Circles ต่างจากสปายแวร์เพกาซัสตรงที่มันไม่ปรากฎร่องรอยบนอุปกรณ์ของเป้าหมายเพราะเป็นการเจาะระบบเครือข่ายโทรศัพท์มือถือ ขณะที่เพกาซัสอาจทิ้งร่องรอยเป็นลิ้งก์ต้องสงสัยไว้ในเครื่องของเป้าหมาย

ในปี 2557 บริษัท Circles ได้ควบรวมกิจการกับ NSO Group แต่ข้อมูลเกี่ยวกับการควบรวมไม่ได้เผยแพร่สู่สาธารณะมากนัก

นอกจากการให้สัมภาษณ์โดยอดีตพนักงาน NSO Group กับสื่อชื่อ Motherboard ว่าการควบรวมระหว่างเพกาซัสกับ Circles นั้น “น่ากลัว” และทำให้ระบบที่พัฒนาโดย Circles “ขยายความสามารถมากขึ้น”

จากการตรวจสอบข้อมูลของ the Citizen Lab พบการใช้งานระบบที่พัฒนาโดย Circles ใน 25 ประเทศ ได้แก่ ออสเตรเลีย เบลเยียม บอสวานา ชิลี เดนมาร์ก เอกวาดอร์ เอลซัลวาดอร์ เอสโตเนีย อิเควทอเรียลกินี กัวเตมาลา ฮอนดูรัส อินโดนีเซีย อิสราเอล เคนยา มาเลเซีย เม็กซิโก โมรอคโค ไนจีเรีย เปรู เซอร์เบีย ไทย สหรัฐอาหรับเอมิเรตส์ เวียดนาม แซมเบีย และ ซิมบับเว ทาง the Citizen Lab จึงคาดว่ารัฐบาลของประเทศเหล่านี้เป็นลูกค้าของ Circles

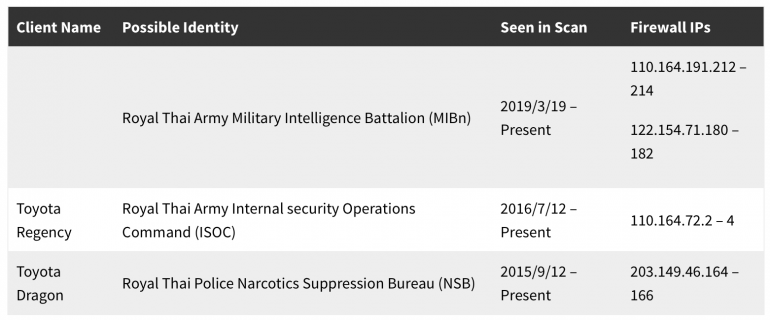

หน่วยงานของไทยที่คาดว่าเป็นลูกค้าของ Circles มีจำนวน 3 หน่วยงาน ได้แก่ หน่วยข่าวกรองทางทหาร กองทัพบก กองอำนายการรักษาความมั่นคงภายใน (กอ.รมน.) กองทัพบก และกองบัญชาการตำรวจปราบปรามยาเสพติด สำนักงานตำรวจแห่งชาติ โดยพบว่าบริษัทตั้งชื่อลูกค้าเป็นยี่ห้อและรุ่นรถยนต์ในบางครั้ง เช่น กอ.รมน. มีชื่อว่า Toyota Regency และ กองบัญชาการตำรวจปราบปรามยาเสพติด มีชื่อว่า Toyota Dragon

ภาพ ข้อมูลผู้ใช้ระบบ Circles ในประเทศไทย ซึ่งได้จากการตรวจสอบของ the Citizen Lab ที่มาภาพ : https://citizenlab.ca/

จอห์น สก็อต-เรลตัน จาก the Citizen Lab ให้ข้อมูลเพิ่มเติมว่า นอกจากติดตามตำแหน่งโทรศัพท์มือถือแล้ว Circles ยังมีความสามารถส่งสปายแวร์ไปยังมือถือเป้าหมายได้ รวมถึงเพกาซัส แต่เขาไม่ทราบว่าสถานการณ์ในไทยเป็นเช่นไร

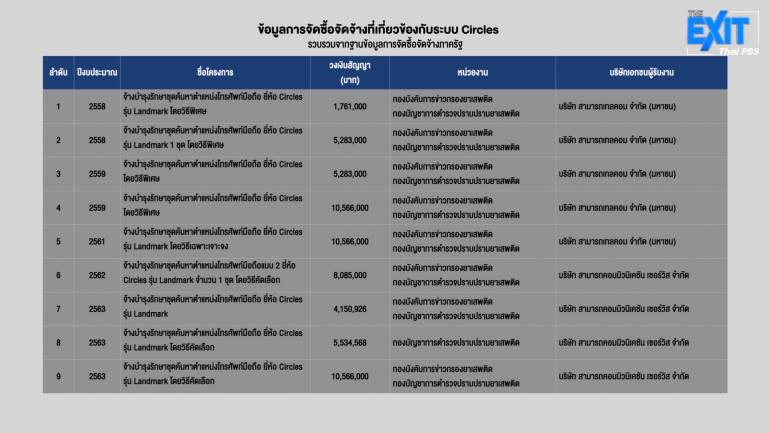

เมื่อค้นหาข้อมูลการจัดซื้อจัดจ้างภาครัฐผ่านเว็บไซต์ the EXIT ไทยพีบีเอส พบว่า สำนักงานตำรวจแห่งชาติได้จัดจ้างให้บริษัทเอกชนเข้ามาดูบำรุงรักษาชุดค้นหาตำแหน่งโทรศัพท์มือถือ ยี่ห้อ Circles รุ่น Landmark ระหว่างปี 2558-2563 วงเงินงบประมาณรวมกันกว่า 61 ล้านบาท ตามรายละเอียดตารางด้านล่าง สังเกตได้ว่าชื่อหน่วยงานที่ปรากฏสอดคล้องกับข้อมูลของทาง the Citizen Lab นั่นคือ กองบังคับการข่าวกรองยาเสพติด กองบัญชาการตำรวจปราบปรามยาเสพติด (บช.ปส.)

ด้านแหล่งข่าวระดับสูงจาก บช.ปส. ให้ข้อมูลกับ the EXIT ไทยพีบีเอสว่า ไม่แน่ใจว่าระบบ Circles ที่ใช้งานอยู่ เป็นของ NSO Group หรือไม่ แต่น้อยครั้งที่ระบบ Circles จะถูกเปิดใช้ เพราะต้องขออนุญาตจากศาล ในลักษณะขอหมายค้น และยืนยันว่าไม่เคยนำระบบนี้มาใช้กับประชาชนที่ไม่เกี่ยวข้องกับคดียาเสพติด

NSO Group ปฏิเสธทุกข้อกล่าวหา

เดือนตุลาคม 2562 วอทส์แอพ (WhatsApp) ซึ่งมีเฟสบุ๊กเป็นเจ้าของ ได้ยื่นฟ้องศาลรัฐบาลกลางสหรัฐฯในซานฟรานซิสโก อ้างว่าบริษัท NSO Group ให้ความช่วยเหลือรัฐบาลอิสราเอลในการสอดแนมโทรศัพท์ของผู้ใช้ราว 1,400 รายใน 4 ทวีปทั่วโลก โดยมีเป้าหมายเป็นนักการทูต สื่อมวลชน และเจ้าหน้าที่ระดับสูงของรัฐบาลประเทศต่างๆ ด้วยวิธีการยิงมัลแวร์ผ่านเซิร์ฟเวอร์ของวอทส์แอพไปยังเครื่องเป้าหมายจำนวนประมาณ 1,400 เครื่อง เพื่อดักฟังข้อความแชตของเครื่องเหล่านั้น

ต่อมาในเดือนกรกฎาคม 2564 “เพกาซัสโปรเจค” รายงานผลการทดสอบและการสืบสวนว่า สปายแวร์เพกาซัสที่ติดตั้งได้บนเครื่องไอโฟนสามารถโจมตีระบบโอเอสได้ แม้เจ้าของโทรศัพท์จะไม่ได้คลิกอะไรเลยก็ตาม ส่วนโทรศัพท์แอนดรอยด์ให้ผลการโจมตีแตกต่างไปจากไอโฟนตรงที่ระบบปฏิบัติการณ์แอนดรอยด์จะไม่มีการเก็บบันทึกการเข้าถึง ทำให้การตรวจจับร่องรอยของเพกาซัสในแอนดรอยด์ทำได้ยากมากขึ้น

“เพกาซัสโปรเจค” เป็นการร่วมมือกันระหว่างนักข่าวกว่า 80 คน จาก 17 สำนักข่าว ใน 10 ประเทศทั่วโลก ภายใต้การประสานงานโดยองค์กรไม่แสวงหาผลกำไรด้านสื่อในกรุงปารีส ประเทศฝรั่งเศส ชื่อว่า Forbidden Story และการสนับสนุนจากองค์กรแอมเนสตี้ อินเตอร์เนชันแนล ที่ทำการทดสอบด้วยวิธีทางนิติวิทยาศาสตร์ เพื่อแกะรอยสปายแวร์ดังกล่าว

องค์กรแอมเนสตี้ อินเตอร์เนชันแนลยืนยันว่า มีโทรศัพท์ไอโฟนกว่าพันเครื่องที่ตกเป็นเป้าหมายของสปายแวร์เพกาซัส แต่ไม่สามารถยืนยันได้ว่ามีกี่เครื่องที่ถูกแฮคไปแล้ว

จากนั้นในเดือนพฤศจิกายน 2564 แอปเปิลยื่นคำร้องต่อศาลเพื่อฟ้องร้องบริษัท NSO Group โดยกล่าวหาว่าสปายแวร์เพกาซัสเข้าโจมตีผู้ใช้งานแอปเปิลด้วยสปายแวร์ที่อันตราย ในเวลาเดียวกัน ทาง NSO Group ยังพัฒนาเทคโนโลยีการสอดส่องที่สลับซับซ้อนมากขึ้น โดยได้รับการสนับสนุนจากรัฐ แม้การโจมตีดังกล่าวมีเป้าหมายเป็นกลุ่มผู้ใช้จำนวนเพียงไม่กี่คน แต่ส่งผลกระทบต่อผู้ใช้งานในหลายแพลตฟอร์ม รวมถึงผู้ใช้งานในระบบปฏิบัติการแอนดรอยด์ (Android) ด้วยเช่นกัน

ทางด้าน NSO Group ปฏิเสธข้อกล่าวหาทั้งหมดและเน้นย้ำว่า บริษัทมุ่งพัฒนาระบบเพื่อช่วยเหลือหน่วยงานบังคับใช้กฎหมาย ในการต่อต้านการก่อการร้าย และปราบปรามอาชญากรรมร้ายแรง เช่น การล่วงละเมิดทางเพศเด็ก ปัญหายาเสพติด หรือช่วยปกป้องน่านฟ้าจากการโจมตีของโดรนสังหาร

อย่างไรก็ตาม ในกรณีที่บริษัทต้องการทำการสอบสวนว่าลูกค้านำระบบไปใช้งานผิดจุดประสงค์หรือไม่ ทางบริษัทจะทำเรื่องขอข้อมูลการใช้งานจากลูกค้า และถ้าหากพบการใช้งานในทางที่ผิด ก็จะปิดระบบการใช้งาน

จอห์น สก็อต-เรลตัน จาก the Citizen Lab กล่าวว่า NSO Group ทำได้เพียงการสืบสวนภายในบริษัทเท่านั้น แต่ไม่สามารถก้าวล่วงไปสืบสวนลูกค้าที่ซื้อสปายแวร์ไปใช้งานได้

หน่วยงานรัฐไทยปฏิเสธใช้สปายแวร์สอดแนมประชาชน

วันที่ 19 กรกฎาคม 2565 ธนกร วังบุญคงชนะ โฆษกสำนักนายกรัฐมนตรี ปฏิเสธให้ความเห็นเกี่ยวกับผลการสืบสวนพบใช้สปายแวร์เพกาซัสในไทย โดยอ้างว่ายังไม่เห็นรายงานการสืบสวน ขณะที่ พ.ต.อ.กฤษณะ พัฒนเจริญ รองโฆษกสำนักงานตำรวจแห่งชาติ กล่าวว่า สำนักงานตำรวจแห่งชาติไม่ได้ใช้สปายแวร์เพื่อสอดแนมหรือละเมิดสิทธิส่วนบุคคล ในงานที่เกี่ยวข้องกับฝ่ายความมั่นคง

จิราภรณ์ ศรีแจ่ม ผู้สื่อข่าวไทยพีบีเอส รายงาน